WannaCry: come funziona e come poteva essere fermato

Venerdì 12 maggio un vasto attacco informatico, il più grande della storia di questo tipo, utilizzando il programma ransomware Wannacry – o WannaCrypt, Wanna Decryptor, WannaDecrypt0r 2.0 – (entrambi portmanteau tipici del gergo di programmazione, il primo è un termine classico composto da malware e ransom, programma maligno e riscatto, il secondo, Wannacry, il nome del programma composto da Wanna e Cry, “vuoi piangere”, ma anche “vuoi criptare” o “vuoi decriptare”) ha colpito più di 230.000 computer in 150 paesi (Russia, Ucraina e Taiwan fra le più colpite) criptando il contenuto delle macchie e chiedendo un riscatto di 300/600 dollari in Bitcoin per decriptarlo.

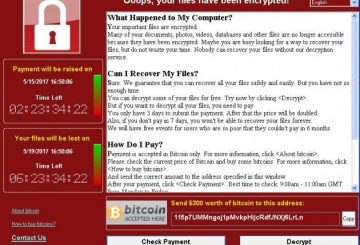

Wannacry avvisava anche che se non si fosse pagato per tempo, il riscatto sarebbe aumentato. Se anche gli aumenti del riscatto non fossero bastati ad indurre l’utente a pagare, un secondo timer avvisava quando tutti i dati sarebbero andati perduti definitivamente.

Il pagamento doveva avvenire tramite il famigerato circuito di pagamento di Bitcoin. Sebbene la cripto moneta permetta una grande trasparenza dei trasferimenti da utente ad utente, gli aggressori hanno creato un sistema automatizzato di riciclaggio e ridistribuzione fra portafogli (in gergo Bitcoin Mixing o Fogging) che rende molto difficile (se non impossibile) l’identificazione della, o delle, destinazioni ultime del denaro.

Il malware si è propagato, e si propaga ancora al tempo della stesura di questo articolo, utilizzando sistemi di attacco multipli, fra cui phishing (utilizzo di mail di posta elettronica apparentemente innocue per ingannare l’utente facendogli scaricare il malware) o l’autoreplicazione per infettare altre macchine connesse ad una rete (computer worm).

L’attacco ha infettato non solo privati, ma anche compagnie o enti statali come la FedEx, Renault, Deutsche Bahn, la spagnola Telefónica, le russe MegaFon e Sberbank, il servizio sanitario inglese il National Health Service (NHS) ed il Ministero degli Interni russo.

La diffusione del malware ha avuto una battuta d’arresto sabato, quando un tecnico ha per caso attivato il killswitch (interruttore di spegnimento) del malware.

Darien Huss, ventiduenne impiegato nella compagnia di sicurezza Proofpoint, leggendo il codice del programma ha notato un indirizzo web che portava ad una pagina inesistente. Il tecnico, pur non sapendo cosa fosse, ha registrato il dominio creando quindi una pagina. Il malware nel momento in cui infettava un nuovo computer controllava l’esistenza o meno della pagina prima di procedere alla criptazione dei file sulla macchina ospite, nel caso in cui l’esplorazione avesse avuto riscontro positivo non avrebbe concluso i suoi compiti. Uno killswitch viene introdotto in un programma di questo tipo per dare controllo ai creatori sulla propagazione del virus, ma in questo caso ha dato controllo a chi lo combatteva.

Ma la propagazione, come scritto prima, non si è fermata completamente, poiché molte macchine sono state infettate nel fine settimana, il che porterà ad una nuova ondata di denunce di infezione lunedì al rientro negli uffici, e perché nuove versioni di Wannacry (probabilmente anche di autori diversi dagli originali, che hanno copiato e modificato il codice del programma) stavano già comparendo domenica 14 maggio.

I sistemi operativi su cui il malware opera sono Windows XP e Windows Server 2003, sistemi per cui Windows ha cessato il supporto, ma per cui ha comunque provveduto a distribuire delle patch di sicurezza. Sebbene datati i due sistemi operativi sono ancora molto diffusi, anche sotto forma di personalizzazioni per singoli enti, cosa che li ha esposti all’attacco di venerdì.

Questo attacco potrebbe alimentare l’idea dell’immaginario comune di un ragazzino che con il suo computer nella comodità della sua stanza può mettere in ginocchio il mondo. In realtà la questione è un poco più complessa, e, forse, più inquietante.

L’exploit usato da Wannacry (chiamato EternalBlue) è stato scoperto dalla NSA. Questa falla di sicurezza, una volta scoperta, fu indicizzata e messa a disposizione degli hacker della NSA, per utilizzarla nelle loro mansioni. Ma l’agenzia è stata vittima di un furto da parte del gruppo di hacker Shadow Brokers più di un mese fa, fra le informazioni trafugate proprio EternalBlue. Il gruppo ha poi pubblicato parte degli exploit trafugati e ne ha venduti o messo all’asta altri.

Microsoft, una volta scoperta la falla, programmò una patch, ma non tutti gli utenti che usavano i sistemi operativi sensibili hanno aggiornato le loro macchine, creando un bersaglio per l’attacco di questi giorni.

La fuga di dati aveva già danneggiato l’NSA, sia nelle sue capacità di operare, che nella sa immagine (parrebbe anche confermare la connessione della NSA al famigerato Equation Group, un sofisticato gruppo di hacker prima solo sospettato di operare con gli Stati Uniti che aveva colpito ripetutamente l’Iran, la Russia, il Pakistan, l’India ed altri) e porta anche a riflettere su come viene gestita la cybersecurity.

Come Edward Snowden e Brad Smith (Presidente dell’Ufficio di Rappresentanza Legale Microsoft) hanno sottolineato, l’immagazzinamento delle vulnerabilità da parte delle agenzie porta sì ad un aumento delle capacità di attacco da parte delle stesse, ma sul lungo periodo mette a rischio di attacco gli utenti, inclusi quelli che le agenzie dovrebbero proteggere.

Con l’aumentare dei leaks da parte di società che si occupano di cybersecurity sulla carta, ma che in realtà sono più impegnate in “cyberoffence” gli addetti ai lavori stanno chiamando a gran voce un cambiamento di come viene gestita la sicurezza. Come Smith dice: “Uno scenario equivalente con le armi convenzionali sarebbe se le forze armate statunitensi fossero derubate di alcuni dei suoi missili Tomahawk”, e non solo, perché questi missili, sebbene per un periodo limitato di tempo, possono essere copiati, riprodotti, modificati, utilizzati impunemente ed anonimamente su scala globale da chi riesce a metterci le mani sopra. Se l’NSA avesse pubblicato le falle, invece che tenerle segrete, oggi probabilmente non avremmo centinaia di migliaia di macchine infette.

Già una volta abbiamo visto un avanzamento tecnologico nel campo militare che convinse il mondo della dominazione assoluta dell’offesa, solo per impantanare i più grandi eserciti del mondo in una guerra di trincea per cui nessuno dei partecipanti era preparato, portando milioni di vite umane spezzate e incalcolabili danni economici.

Forse non tutto il male vien per nuocere, e questo ultimo gigantesco attacco potrebbe essere la sveglia di cui molti necessitavano.

Le proposte per cambiare come gestiamo la guerra online sono molte; c’è chi propone, come Smith, una “Convenzione di Ginevra Digitale” per indurre i governi a denunciare e pubblicare le vulnerabilità che scovano e consegnarle ai programmatori dei sistemi interessati per risolverle.

C’è chi parla di un sistema di denuncia anonima delle effrazioni, uno dei problemi principali delle penetrazioni degli enti privati. Una azienda che subisce un attacco o un furto, non è incentivata a denunciare il furto subito. Il danno economico sui mercati e d’immagine spesso superano il danno fisico (o nel caso di attacchi simili a quelli di WannaCry sono più onerosi) e quindi preferiscono tacerne al pubblico o alle autorità. Ogni volta che un attacco ransomware, per dire, va a buon fine i perpetratori ottengono più risorse per continuare nei loro intenti, e se questo non viene denunciato i loro metodi non possono essere combattuti.

Il sistema di comunicazione su cui si basa la nostra società è più resiliente e resistente di quanto non si immagini grazie al lavoro di chi non si occupa di attaccare, ma di difendere. Purtroppo, anche i loro sforzi potrebbero diventare vani un giorno, forse non troppo lontano. Di volta in volta, gli attacchi sono più sofisticati, più vasti, più dannosi. Una spirale che le agenzie di sicurezza, nonostante i loro sforzi, non riescono ad arrestare, ed a volte accelerano.

Cessare la ricerca sull’aggressione è, ovviamente, fuori questione. Colpire il nemico prima che possa fare altrettanto è fondamentale, e concentrarsi su una difesa impenetrabile è pura illusione. Ma è necessario trovare un equilibrio fra le due. L’apocalisse digitale non è ancora avvenuta, ed è improbabile si verifichi. Ma questo non significa non possa accadere.

Foto: AFP, Come Don Chisciotte e Secure List/AO Kaspersky Lab

Federico BianchiniVedi tutti gli articoli

Nato a Brescia, è laureato in scienze internazionali e diplomatiche presso l'Università di Trieste. Appassionato di storia militare, si occupa di sicurezza e sicurezza informatica.