La (insaziabile) sete di potenza di calcolo del Pentagono

Già nel 1946 il personale militare statunitense programmava ii computer ENIAC (Electronic Numerical Integrator and Computer) per migliorare le traiettorie balistiche ed i progetti di bombe all’idrogeno. Oggi le agenzie militari e di intelligence utilizzano non solo sistemi computazionali avanzati, ma anche grandi quantità di dati, generati a un ritmo sempre più rapido da una varietà di fonti (sistemi, sensori, telecamere, persone, …), in continua crescita esponenziale.

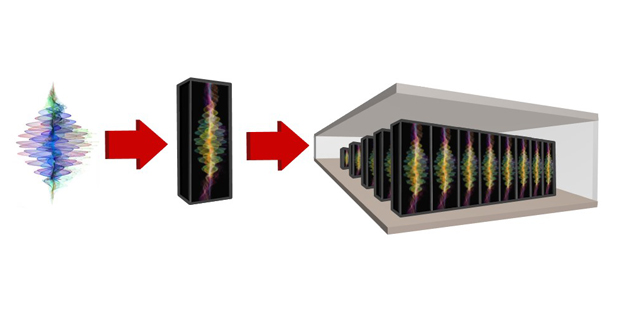

Una volta raccolti e memorizzati in enormi data lake, viene fatto (vasto) uso di intelligenza artificiale e di algoritmi sempre più complessi. Per comprendere gli effetti finali del prodotto tra la crescita (infinita) della acquisizione dei dati e le relative elaborazioni software, basti pensare che, ogni volta che i dati di input aumentano di dieci volte, la potenza di calcolo necessaria per una “adeguata elaborazione” cresce di cinquanta (qualche esperto sostiene anche cento) volte.

Si pensi, ad esempio agli algoritmi di apprendimento automatico (machine learning), che sono “addestrati” su molti milioni o addirittura miliardi di esempi. Oppure ai tanti dispositivi digitali connessi alla Rete, che hanno trasformato miliardi di persone e di oggetti in sensori di dati, che alimentano migliaia di algoritmi.

Da qui la storica attenzione della Difesa e della Intelligence mondiale per il quantum computing.

I computer quantistici si basano su una nuova unità di informazione chiamata qubit. I qubit possono trovarsi in uno “stato di sovrapposizione” di 0 e 1. Immaginate di lanciare una moneta e, invece di avere due risultati come testa o croce (nel bit dei computer tradizionali, 0 o 1), si possa, allo stesso tempo, ottenere sia testa che croce: una proprietà che consente ai computer quantistici di eseguire calcoli molto più velocemente dei computer classici. In termini pratici, un computer quantistico con 10 qubit potrebbe eseguire calcoli che richiederebbero ad un computer classico 100 miliardi di bit!

Nonostante molti investimenti, questa tecnologia si caratterizza tuttora per una serie di sfide ancora da superare. Come, ad esempio, la stabilità dei qubit, la scalabilità (intesa come capacità di adattarsi a un aumento di domanda o di carico di lavoro) di questi computer e la particolare complessità di sviluppare software in grado di sfruttare appieno questi calcolatori.

Ed è proprio su queste sfide che si concentra il programma di ricerca americano US2QC gestito dalla DARPA – Defense Advaced Research Projects Agency – (che proprio in queste settimane ha avviato la sua seconda fase) e punta ad un approccio computazionale alternativo in grado di raggiungere la scalabilità e l’affidabilità necessarie per realizzare un computer quantistico su scala di utilità (cioè abbastanza potente e affidabile da essere utilizzato per applicazioni pratiche e commerciali, in quanto in grado di eseguire calcoli complessi con un errore minimo).

Il progetto è finanziato con 1,5 miliardi di dollari e coinvolge tre aziende: PsiQuantum, Atom Computing e Microsoft. Un fattore che dimostra ancora una volta la validità della strategia di sviluppo di tecnologie “dual use” (strumenti originariamente progettati per l’uso militare da parte delle forze armate, che vengono poi commercializzati, quindi adottati da milioni di consumatori civili), come il radar, Internet, i sistemi di navigazione GPS, i walkie-talkie, i motori di propulsione a reazione, la visione notturna e la fotografia digitale.

I processi “dual use” però, non sono solo unidirezionali. Esistono altri casi in cui le tecnologie dual use emergono come risultato di uno sviluppo, principalmente per uso civile, e vengono poi applicate anche nel dominio militare (come nel caso dei motori a combustione interna) o addirittura trasformate in armi (come nel caso della dinamite). O da uno scambio bidirezionale di idee e prodotti tra istituzioni civili e militari, attraverso un processo simbiotico “di dare e avere”, come nel caso del progetto US2QC.

Se il programma avrà successo, questi nuovi computer quantistici cambieranno il mondo già nel prossimo decennio: svolta rivoluzionaria per la scienza e la tecnologia. Ma, per gli Stati Uniti, anche militare, vista la prospettiva di dotarsi di incredibili risorse impiegabili nello sviluppo di nuove armi, nella cybersecurity, nella intelligence, nella crittografia…

In conclusione:

- la militarizzazione dei dati e la loro elaborazione con tecnologie che richiedono potenze di calcolo sempre crescenti, è ormai uno scenario di routine di tutte le agenzie militari e di intelligence del mondo;

- le “tecnologie disruptive” sono spesso il frutto di collaborazioni con eccellenze industriali; da ciò è plausibile prevedere una correlazione sempre più stretta tra le future capacità militari di un paese e il suo grado di innovazione tecnologica;

- ampia convergenza politica sui nuovi trend militari, e quindi megafinanziamenti destinati alla ricerca e sviluppo, rimangono, fattori indispensabili per garantire la sovranità nazionale a lungo termine.

Foto DARPA

Andrea MelegariVedi tutti gli articoli

Laureato in Informatica, ha insegnato per oltre 10 anni all'Accademia Militare di Modena. Dal 2000 si è specializzato nello sviluppo e nell'impiego delle tecnologie di Intelligenza Artificiale in ambito civile e militare. Tra gli incarichi ricoperti SEVP Defense, Intelligence & Security di Expert AI, Chief Marketing & Innovation Officer di CY4Gate. E' stato anche membro del CdA delle società Expert AI, CY4Gate e Expert System USA (Washington DC area). Dal luglio 2021 lavora presso una azienda tecnologica di un importante Gruppo industriale italiano.