Black Basta Team e gli attacchi ransomware a doppia estorsione

Black Basta Team è un operatore ransomware attivo almeno dai primi mesi del 2022. Gli affiliati al gruppo distribuiscono l’omonimo ransomware in campagne basate sulla tattica della doppia estorsione.

Dopo aver esfiltrato i dati delle vittime e cifrato quelli nei sistemi compromessi, gli attaccanti pubblicano la rivendicazione su un apposito portale. Le vittime che risultano non collaborative rischiano che su quello stesso portale vengano rilasciati i dati rubati.

L’arsenale di Black Basta Team e un possibile decryptor gratuito

Alcuni analisti hanno appreso che gli sviluppatori della minaccia hanno nel frattempo corretto il bug, impedendo l’uso di questa tecnica negli attacchi più recenti.

Una vittimologia vasta e composita

In base a quanto riportato da tali fonti, l’offensiva sarebbe stata sferrata a inizio gennaio, comportando l’esfiltrazione di 3 TB di dati.Sebbene non sia noto quali dati siano stati sottratti, i nomi delle cartelle pubblicate a riprova della compromissione farebbero riferimento a vari dipartimenti aziendali, tra cui quello legale, delle vendite, delle risorse umane, della contabilità, IT e di management. Effettivamente, a gennaio l’azienda avrebbe dichiarato di star indagando su un caso in cui una terza parte non autorizzata aveva avuto accesso a una porzione limitata della sua rete.

In base a quanto riportato da tali fonti, l’offensiva sarebbe stata sferrata a inizio gennaio, comportando l’esfiltrazione di 3 TB di dati.Sebbene non sia noto quali dati siano stati sottratti, i nomi delle cartelle pubblicate a riprova della compromissione farebbero riferimento a vari dipartimenti aziendali, tra cui quello legale, delle vendite, delle risorse umane, della contabilità, IT e di management. Effettivamente, a gennaio l’azienda avrebbe dichiarato di star indagando su un caso in cui una terza parte non autorizzata aveva avuto accesso a una porzione limitata della sua rete.

Tuttavia, la rivendicazione non sarebbe mai comparsa sul sito dell’avversario. Il presunto attacco alla ABB risale invece a maggio 2023.

La notizia è stata riportata da un noto sito di news sul mondo della tecnologia e la società ha effettivamente rilasciato una dichiarazione nella quale affermava di aver rilevato un incidente di sicurezza che ha interessato direttamente alcune sue sedi e sistemi. Anche in quel caso, sul sito dei leak dell’operatore ransomware non è comparsa alcuna rivendicazione.

Le evidenze emerse in questa analisi sono state prodotte grazie alla piattaforma TS-Intelligence e agli specialisti di TS-WAY, un gruppo di lavoro altamente specializzato oggi parte di Telsy e del Gruppo TIM.

Telsy e TS-WAY

TS-WAY si configura come una effettiva estensione dell’organizzazione cliente, a supporto del team in-house, per le attività informative e di investigazione, per la risposta ad incidenti informatici e per le attività di verifica della sicurezza dei sistemi.L’esperienza di TS-WAY è riconosciuta in consessi internazionali ed è avvalorata da grandi organizzazioni private nei comparti finanza, assicurazioni, difesa, energia, telecomunicazioni, trasporti, tecnologia e da organizzazioni governative e militari che nel tempo hanno utilizzato i servizi di questa società italiana.

TS-WAY si configura come una effettiva estensione dell’organizzazione cliente, a supporto del team in-house, per le attività informative e di investigazione, per la risposta ad incidenti informatici e per le attività di verifica della sicurezza dei sistemi.L’esperienza di TS-WAY è riconosciuta in consessi internazionali ed è avvalorata da grandi organizzazioni private nei comparti finanza, assicurazioni, difesa, energia, telecomunicazioni, trasporti, tecnologia e da organizzazioni governative e militari che nel tempo hanno utilizzato i servizi di questa società italiana.

I servizi di TS-WAY

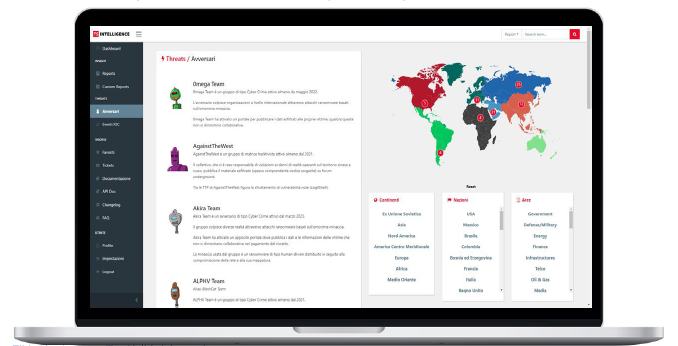

TS-Intelligence

Si presenta come una piattaforma fruibile via web e full-API che può essere azionata all’interno dei sistemi e delle infrastrutture difensive dell’organizzazione, con l’obiettivo di rafforzare la protezione nei confronti delle minacce cibernetiche complesse.La costante attività di ricerca e analisi sui threat actors e sulle minacce emergenti in rete, sia in ambito APT che cyber crime, produce un continuo flusso informativo di natura esclusiva che viene messo a disposizione delle organizzazioni in real-time ed elaborato in report tecnici, strategici ed executive.Scopri di più sui servizi di TS-WAY.

Si presenta come una piattaforma fruibile via web e full-API che può essere azionata all’interno dei sistemi e delle infrastrutture difensive dell’organizzazione, con l’obiettivo di rafforzare la protezione nei confronti delle minacce cibernetiche complesse.La costante attività di ricerca e analisi sui threat actors e sulle minacce emergenti in rete, sia in ambito APT che cyber crime, produce un continuo flusso informativo di natura esclusiva che viene messo a disposizione delle organizzazioni in real-time ed elaborato in report tecnici, strategici ed executive.Scopri di più sui servizi di TS-WAY.

Claudio Di GiuseppeVedi tutti gli articoli

Diplomato in chimica a Roma, si laurea in sociologia per poi specializzarsi in comunicazione, valutazione e ricerca sociale. Si dedica allo studio di internet, della comunicazione digitale e del marketing, conseguendo un master negli Stati Uniti, a Los Angeles. Successivamente consegue un master di II livello in geopolitica e sicurezza globale, in Italia. Attualmente è Junior Communication Specialist per Telsy, Gruppo TIM. Collabora con la Croce Rossa Italiana come operatore volontario e operatore in attività di protezione civile (OPEM).