Gli spyware: una minaccia globale in espansione

Threat Discovery è uno spazio editoriale di Telsy e TS-WAY dedicato all’approfondimento in ambito cyber threat intelligence a livello globale. Le informazioni riportate sono l’esito del lavoro di raccolta e analisi svolto dagli specialisti di TS-WAY per la piattaforma TS-Intelligence.

In questo articolo presentiamo una panoramica sulla minaccia spyware.

Google ed Apple mettono in guardia sulla diffusione di spyware commerciali

Nel report Buying Spying del Threat Analysis Group (TAG) di Google (marzo 2024) sono state segnalate le attività di alcune società di sicurezza note per essere fornitrici di strumenti di sorveglianza.

L’analisi, condotta in collaborazione con diversi team interni, fra cui il Project Zero che ricerca le vulnerabilità 0-day, fornisce un dato tecnico di base. Circa metà dei 72 exploit di falle 0-day sviluppati per prodotti Google negli ultimi dieci anni possono essere attribuiti a fornitori di spyware commerciali. Fra di essi spiccano NSO Group, che ha progettato Pegasus, e il cartello Intellexa, al quale appartiene la Cytrox, che distribuisce Predator.

Nel report del TAG si specifica che il panorama dei vendor di soluzioni per la sorveglianza risulta più sfaccettato di quanto immaginato, poiché, oltre alle società più note, operano realtà private che hanno minore visibilità, e presumibilmente più libertà di azione. Dietro a tutti vi sarebbero supply chain di cui non si sa ancora abbastanza.

Sempre a marzo 2024, Apple avrebbe inviato notifiche ad utenti iPhone in 92 Paesi, avvertendoli che potrebbero essere target di attacchi basati su spyware commerciali. Gli analisti fanno notare che, nella recente comunicazione, Apple non definisce più la minaccia come “state-sponsored”, ma utilizza la formula “mercenary spyware attacks”, attacchi spyware mercenari, la quale implica un contesto più ampio e articolato.

Pegasus e Predator: denunciate alcune operazioni di sorveglianza

Un’indagine forense congiunta di Access Now e del Citizen Lab dell’Università di Toronto ha portato alla luce una campagna di spionaggio basata su Pegasus che ha coinvolto i dispositivi ivisti, giornalisti, avvocati e membri della società civile in Giordania. Un’ulteriore analisi di Human Rights Watch, del Security Lab di Amnesty International e dell’Organized Crime and Corruption Reporting Project ha permesso l’identificazione di altri cinque target nello stesso Paese.

Reporters Sans Frontières ha rivelato il primo caso di sorveglianza contro giornalisti, segnalato in Togo. I due uomini coinvolti, Loïc Lawson e Anani Sossou, sarebbero stati spiati, grazie a Pegasus, nel corso del 2021.

Tra maggio e settembre 2023, operatori dello spyware Predator hanno sfruttato le vulnerabilità 0-day di Apple CVE-2023-41991, CVE-2023-41992 e CVE-2023-41993 per monitorare le attività dell’ex parlamentare egiziano Ahmed Eltantawy, dopo che l’uomo ha annunciato la propria candidatura alle elezioni presidenziali del 2024. La campagna è stata resa nota in un report del Citizen Lab dopo che Apple, il 21 settembre, aveva rilasciato i relativi bollettini di sicurezza.

Operation Triangulation ha colpito Kaspersky

Operation Triangulation è una campagna basata su uno spyware che ha coinvolto, fra i target, la società russa di cybersicurezza Kaspersky. In questo caso, non sono state chiarite né l’origine della minaccia, né la sua possibile attribuzione.

L’esistenza di Operation Triangulation era nota già da maggio 2023, ma solo ad ottobre dello stesso anno Kaspersky ne ha pubblicato dettagli inediti. La campagna si è basata su quattro vulnerabilità 0-day di Apple e ha colpito, nel complesso, figure di top e middle management, oltre a e ricercatori con base in Russia, Europa e nell’area che comprende Medio Oriente, Turchia e Africa.

La sequenza dell’attacco prevede l’invio tramite iMessage di un messaggio con allegato il codice di un primo exploit zero-click. In seguito, vengono scaricati file contenenti altri exploit, i quali danno accesso alla memoria fisica del telefono e consentono di aggirare i sistemi di sicurezza hardware.

L’attaccante ottiene così il controllo dell’iPhone e ha la possibilità di installare al suo interno lo spyware TriangleDB, capace di manipolare le funzionalità del telefono, esfiltrare informazioni, fare registrazioni ambientali e geolocalizzare la vittima.

Kaspersky ha ricevuto conferma dell’esistenza di altre vittime, sulle quali ha mantenuto il totale riserbo.

La piattaforma Operation Zero aumenta le quotazioni per le 0-day di iOS e Android

A riprova del diffuso interesse per specifiche vulnerabilità 0-day, a settembre 2023, la piattaforma russa Operation Zero, specializzata nella compravendita di tool di attacco e di exploitation, ha fatto sapere attraverso il proprio canale X di aver predisposto pagamenti molto più consistenti per exploit di alto livello proprio per le piattaforme mobile iOS e Android.

Il prezzo massimo offerto, indifferentemente per exploit delle due piattaforme, è di 20 milioni di dollari. Operation Zero avrebbe sottolineatoche i clienti finali sono soprattutto Paesi al di fuori della NATO.

Telsy e TS-WAY

TS-WAY è un’azienda che sviluppa tecnologie e servizi per organizzazioni di medie e grandi dimensioni, con un’expertise in cyber threat intelligence unica nel panorama italiano. Nata nel 2010, dal 2023 TS-WAY è entrata a far parte di Telsy.

TS-WAY si configura come una effettiva estensione dell’organizzazione cliente, a supporto del team in-house, per le attività informative e di investigazione, per la risposta ad incidenti informatici e per le attività di verifica della sicurezza dei sistemi.

L’esperienza di TS-WAY è riconosciuta in consessi internazionali ed è avvalorata da grandi organizzazioni private nei comparti finanza, assicurazioni, difesa, energia, telecomunicazioni, trasporti, tecnologia e da organizzazioni governative e militari che nel tempo hanno utilizzato i servizi di questa società italiana.

I servizi di TS-WAY

TS-WAY è un’azienda che sviluppa tecnologie e servizi per organizzazioni di medie e grandi dimensioni, con un’expertise in cyber threat intelligence unica nel panorama italiano. Nata nel 2010, dal 2023 TS-WAY è entrata a far parte di Telsy.

TS-WAY si configura come una effettiva estensione dell’organizzazione cliente, a supporto del team in-house, per le attività informative e di investigazione, per la risposta ad incidenti informatici e per le attività di verifica della sicurezza dei sistemi.

L’esperienza di TS-WAY è riconosciuta in consessi internazionali ed è avvalorata da grandi organizzazioni private nei comparti finanza, assicurazioni, difesa, energia, telecomunicazioni, trasporti, tecnologia e da organizzazioni governative e militari che nel tempo hanno utilizzato i servizi di questa società italiana.

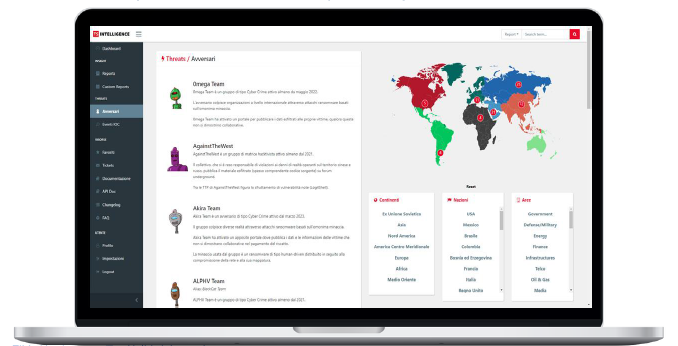

TS-Intelligence

TS-Intelligence è una soluzione proprietaria, flessibile e personalizzabile, che fornisce alle organizzazioni un panorama di rischio dettagliato.

Si presenta come una piattaforma fruibile via web e full-API che può essere azionata all’interno dei sistemi e delle infrastrutture difensive dell’organizzazione, con l’obiettivo di rafforzare la protezione nei confronti delle minacce cibernetiche complesse.

La costante attività di ricerca e analisi sui threat actors e sulle minacce emergenti in rete, sia in ambito APT che cyber crime, produce un continuo flusso informativo di natura esclusiva che viene messo a disposizione delle organizzazioni in real-time ed elaborato in report tecnici, strategici ed executive.

Scopri di più sui servizi di TS-WAY.

Claudio Di GiuseppeVedi tutti gli articoli

Diplomato in chimica a Roma, si laurea in sociologia per poi specializzarsi in comunicazione, valutazione e ricerca sociale. Si dedica allo studio di internet, della comunicazione digitale e del marketing, conseguendo un master negli Stati Uniti, a Los Angeles. Successivamente consegue un master di II livello in geopolitica e sicurezza globale, in Italia. Attualmente è Junior Communication Specialist per Telsy, Gruppo TIM. Collabora con la Croce Rossa Italiana come operatore volontario e operatore in attività di protezione civile (OPEM).