Breach Attack Simulation, Vulnerability Assessment e Penetration Test nel Cyber Risk Management

Aziende e organizzazioni sono costantemente alla ricerca di tecniche, tattiche e procedure per proteggere al meglio i propri dati e le proprie attività dal rischio cyber.

L’imprescindibile uso del web e le nuove modalità di collaborazione hanno accelerato vertiginosamente questo trend, rendendo sempre più complesso e costoso restare al passo.

Tra gli strumenti che possono essere utilizzati per proteggersi dai pericoli cyber, un’efficiente attività di Risk Analysis e Cyber Risk Management aiuta notevolmente. Tra le tecniche usate in queste tipologie di attività figurano la Breach Attack Simulation, il Vulnerability Assessment e il Penetration Test.

Scopriamo di più sul Cyber Risk Management e sulle sue tecniche e tratti distintivi.

La Risk Analysis e il Cyber Risk Management

La Risk Analysis, e più in generale il Cyber Risk Management, sono processi di valutazione dei rischi associati all’utilizzo di un sistema informatico o di una tecnologia, volto a supportare le aziende nello sviluppo di piani di gestione dei rischi per mitigare/eliminare i pericoli connessi.

L’obiettivo del Cyber Risk Management e della Risk Analysis è quello di identificare i potenziali rischi associati all’utilizzo di un sistema informatico e di valutare l’impatto che questi potrebbero avere sull’azienda o sull’organizzazione.

Sostanzialmente si tratta di una serie di tecniche di valutazione dei rischi, come ad esempio le matrici di valutazione, per identificare i potenziali rischi associati all’utilizzo di una tecnologia in base alla probabilità di occorrenza e all’impatto che questi potrebbero avere sull’azienda o sull’organizzazione.

Oltre a queste attività, ci si può anche avvalere di tattiche proattive, come i Vulnerability Assessment, i Penetration Test o la Breach Attack Simulation.

Cos’è un Vulnerability Assessment?

Il Vulnerability Assessment è una tecnica utilizzata per identificare le vulnerabilità nei sistemi informatici e valutare il rischio di un eventuale attacco da parte di hacker o altri malintenzionati.

Consiste nell’analisi sistematica delle applicazioni, dei sistemi e delle reti per individuare eventuali vulnerabilità che potrebbero essere utilizzate da hacker o altri malintenzionati per accedere o compromettere un sistema.

Il processo di Vulnerability Assessment utilizza diverse tecniche e strumenti, tra cui la scansione delle porte, il test di vulnerabilità delle applicazioni web e la scansione dei dispositivi mobili, al fine di individuare eventuali punti deboli.

Il Vulnerability Assessment è un’attività fondamentale per la sicurezza informatica, in quanto consente di identificare le vulnerabilità nei sistemi e valutare il rischio di attacchi da parte di hacker o altri malintenzionati.

Inoltre, consente alle organizzazioni di adottare un approccio proattivo alla sicurezza informatica, prevenendo gli attacchi prima che si verifichino.

Cos’è un Penetration Test?

I penetration test consistono in una simulazione di attacchi informatici contro i sistemi di un’organizzazione al fine di identificare e valutare le vulnerabilità dei sistemi stessi.

Un penetration test, anche detto “pen test” o “ethical hacking”, è una simulazione di un attacco informatico da parte di un team di esperti di sicurezza informatica per identificare e valutare le vulnerabilità dei sistemi di un’organizzazione.

I penetration test possono essere eseguiti su qualsiasi tipo di sistema informatico, tra cui applicazioni web, reti, server, dispositivi mobili, computer desktop e altri dispositivi.

Sono spesso condotti da esperti di sicurezza informatica esterni all’organizzazione, noti come “penetration tester” o “ethical hacker”, che utilizzano gli stessi strumenti e tecniche utilizzati dagli hacker malintenzionati.

Cos’è una Breach Attack Simulation?

Una Breach Attack Simulation (BAS) è un test di sicurezza che simula un attacco informatico dal punto di vista dell’hacker.

Invece di cercare di penetrare nel sistema utilizzando tecniche di hacking, il team di esperti in sicurezza informatica simula un attacco informatico utilizzando strumenti e tecniche che gli hacker reali utilizzano comunemente.

La Breach Attack Simulation simula quindi un attacco informatico in modo completo e realistico, valutando la sicurezza del sistema in modo simile a quello che farebbe un hacker.

Ciò include la valutazione della sicurezza delle applicazioni web, dei server, delle reti, dei dispositivi mobili e delle infrastrutture cloud.

L’obiettivo della Breach Attack Simulation è quello di identificare i punti deboli del sistema e fornire raccomandazioni per migliorare la sicurezza.

Differenze tra Penetration Test e Breach Attack Simulation

Penetration Test e Breach Attack Simulation hanno obiettivi simili, ma differiscono nella loro metodologia di esecuzione.

Il penetration test utilizza tecniche di hacking reali per cercare di penetrare nel sistema, mentre la Breach Attack Simulation utilizza strumenti e tecniche simili a quelle utilizzate dagli hacker reali per simulare un attacco informatico.

Inoltre, il Penetration Test è più approfondito e prende in considerazione tutte le possibili vulnerabilità del sistema, mentre la Breach Attack Simulation si concentra su un attacco specifico e simula solo le tecniche utilizzate in quell’attacco.

Sia il Penetration Test che la Breach Attack Simulation sono utili per identificare i punti deboli del sistema e fornire raccomandazioni per migliorare la sicurezza.

Tuttavia, la Breach Attack Simulation è più utile quando si vuole simulare un attacco specifico o quando si vuole testare la capacità di risposta dell’organizzazione in caso di attacco informatico.

Dal canto suo invece, il Penetration Test è più utile quando si vuole identificare tutte le possibili vulnerabilità del sistema e quando si vuole testare la sicurezza del sistema in modo approfondito.

Il Cyber Risk Management di Telsy

Per sopperire alle complicazioni e ai rischi derivati da attori malevoli o vulnerabilità software, Telsy propone un servizio di affiancamento e supporto alle aziende finalizzato alla valutazione del grado di esposizione al rischio del patrimonio informativo e tecnologico e all’implementazione di piani di remediation sostenibili ed efficaci.

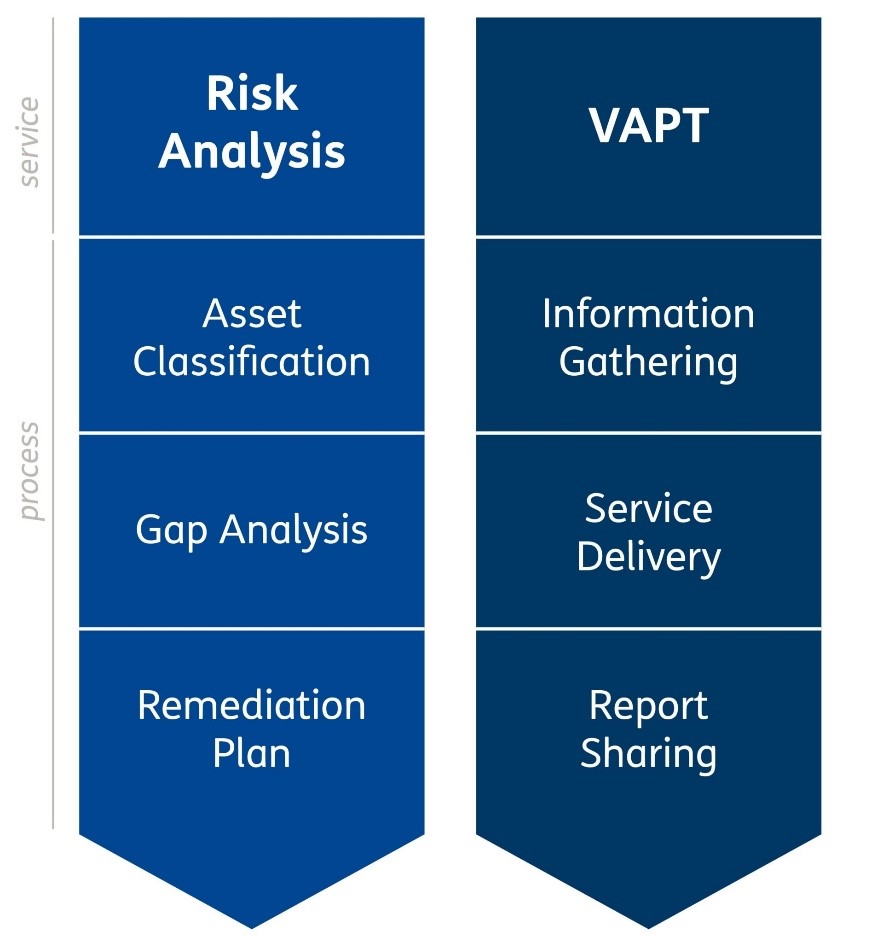

Il servizio comprende due macro-aree:

- Risk Analysis

Il processo di Risk Analysis si basa sull’adozione di standard di settore e best practices e consente di definire, implementare e manutenere un modello di gestione del rischio integrato nei processi aziendali, garantendo l’omogeneità, la consistenza e la ripetibilità dei risultati conseguiti.

- Vulnerability Assessment / Penetration Test (VAPT)

Le attività di VAPT, effettuate seguendo le best practice di settore, sono svolte attraverso tecniche miste, combinando l’utilizzo di strumenti automatici con attività manuali allo scopo di verificare lo stato di sicurezza dei sistemi, rilevarne le eventuali vulnerabilità e il loro conseguente sfruttamento. Queste attività comprendono tecniche di Vulnerability Assessment, Penetration Test e Breach Attack Simulation.

Scopri tutte le soluzioni di Telsy per i servizi di Cyber Risk Management e gli altri strumenti di sicurezza preventiva e reattiva dedicati alle aziende.

Claudio Di GiuseppeVedi tutti gli articoli

Diplomato in chimica a Roma, si laurea in sociologia per poi specializzarsi in comunicazione, valutazione e ricerca sociale. Si dedica allo studio di internet, della comunicazione digitale e del marketing, conseguendo un master negli Stati Uniti, a Los Angeles. Successivamente consegue un master di II livello in geopolitica e sicurezza globale, in Italia. Attualmente è Junior Communication Specialist per Telsy, Gruppo TIM. Collabora con la Croce Rossa Italiana come operatore volontario e operatore in attività di protezione civile (OPEM).