La minaccia cyber per il settore dei trasporti

Threat Discovery è uno spazio editoriale di Telsy e TS-WAY dedicato all’approfondimento in ambito cyber threat intelligence a livello globale.

Le informazioni riportate sono l’esito del lavoro di raccolta e analisi svolto dagli specialisti di TS-WAY per la piattaforma TS-Intelligence.

In questo articolo forniamo degli spotlight sulla minaccia cyber mirata contro il settore dei trasporti e logistica. L’obiettivo è quello di suggerire, attraverso analisi e casi esemplari, l’ampiezza e la varietà dei rischi provenienti da avversari che vanno dai collettivi hacktivisti, ai gruppi ransomware, alle formazioni state-sponsored, le quali svolgono attività molto sofisticate di spionaggio e commissionano operazioni volte al sabotaggio e alla propaganda.

L’Europa e l’aumento degli attacchi DDoS

Il Threat Landscape 2024 (ETL), rilasciato a settembre dall’agenzia europea ENISA, attesta che fra luglio 2023 e giugno 2024, il settore dei trasporti è stato fra i tre più bersagliati da offensive cyber.

Poiché il 2024 è l’anno in cui è stata stabilita l’entrata in vigore della direttiva NIS2, l’ENISA ha svolto un’analisi delle minacce alla sicurezza informatica con focus sui diversi settori, rilevando che le più impattate sono le organizzazioni attive nella pubblica amministrazione (19%), nei trasporti (11%) e nella finanza (9%). In dettaglio, le realtà dei trasporti sono risultate al secondo posto anche fra i target di attacchi DDoS (con il 21% degli eventi registrati nel periodo di riferimento).

Il primo report che l’ENISA ha dedicato a questo comparto – il Transport Threat Landscape del marzo 2023 – forniva l’analisi complessiva dei maggiori eventi cibernetici rilevati da gennaio 2021 ad ottobre 2022, con specifici focus sui comparti dell’aviazione, marittimo, ferroviario e dei trasporti su strada. La maggior parte degli eventi consisteva in attacchi ransomware (38%) e data breach/leak (30%); seguivano le offensive basate su malware (17%), le ondate DDoS (Distributed Denial of Service) o RDoS (Ransom Denial of Service) per un 16%, le campagne di phishing/spear phishing (10%) e gli attacchi supply chain (10%).

L’incremento degli attacchi DDoS viene ascritto a diverse concause. Molti degli avversari che effettuano questo tipo di offensive, i quali si presentano come collettivi hacktivisti, si sono rivelati integrati nelle strategie state-sponsored di Paesi come la Russia, l’Iran e Israele. Ad esempio, le attività del filorusso NoName057(16), il più attivo e costante di tutti, ha sostenuto le narrative di Mosca con grande attenzione verso ogni evento geopolitico – come le elezioni in Europa – ed ogni evento sociale avvenuto nei singoli Paesi che sostengono l’Ucraina. Inoltre, il panorama degli avversari si va arricchendo di giorno in giorno con l’emersione di nuovi attori e la stipula di alleanze trasversali e mutevoli fra i vari gruppi.

I ransomware minacciano le infrastrutture IT e OT

I ransomware costituiscono, a livello globale, una minaccia significativa per gli operatori dei trasporti e della logistica. Nell’ultimo biennio, vittime eccellenti sono stati il porto giapponese di Nagoya (luglio 2023) e la compagnia Boeing (ottobre 2023) – associati entrambi a LockBit Team – il porto di Seattle (agosto 2024) e TfL, l’azienda del trasporto locale di Londra (settembre 2024).

L’attacco al porto di Nagoya ha destato preoccupazione per il potenziale impatto sull’economia locale e sulla supply chain, che coinvolge anche l’industria automobilistica. L’hub, infatti, è responsabile di quasi il 10% del volume totale degli scambi del Giappone – con un traffico, nel 2021, di oltre 177 milioni di tonnellate di merci – e gestisce le esportazioni di automobili per grandi aziende come la Toyota.

Quanto a Boeing, l’avversario ha dichiarato di essere entrato in possesso di una considerevole mole di dati sensibili e, poiché la compagnia avrebbe ignorato i suoi avvertimenti, ha dato via al leak delle informazioni.

L’offensiva al Porto di Seattle – autorità che gestisce anche l’Aeroporto Internazionale di Seattle, Tacoma – ha determinato forti e prolungate ripercussioni sui voli internazionali. La rivendicazione è stata pubblicata sul sito dell’operatore Rhysida Team, il quale avrebbe chiesto un riscatto di 6 milioni di dollari.

Infine, TfL è stata interessata da un incidente che ha impattato le informazioni sensibili dei viaggiatori, per il quale è stato fermato un giovane britannico. Il ragazzo sarebbe coinvolto nelle attività dell’operatore ALPHV Team.

In un’analisi previsionale rilasciata lo scorso febbraio da un’importante società di sicurezza informatica sulla minaccia ransomware, si ipotizzava un sistematico spostamento dell’impatto dai sistemi IT a quelli operativi (OT), con conseguenze dirette sui veicoli e sulle flotte controllate da remoto.

Un caso di questo tipo, in realtà, si è già verificato a settembre 2023 e ha impattato ORBCOMM, società con base nel New Jersey che realizza sistemi integrati per la gestione dei trasporti. Le sue soluzioni hardware e software sono utilizzate per il tracking e il monitoraggio delle merci e delle flotte di trasportatori nei settori logistico, marittimo, delle attrezzature pesanti, dell’Oil&Gas, dei servizi pubblici e governativo. Il problema ha avuto un serio impatto su alcune delle più grandi società di trasporto merci americane.

Offensive state-sponsored fra spionaggio e sabotaggio

L’interesse degli avversari state-sponsored per il settore dei trasporti ha numerose motivazioni e finalità. Si va dallo spionaggio di infrastrutture strategiche in aree geografiche particolarmente sensibili, ad attività di sabotaggio le cui conseguenze possono essere sfruttate nell’ambito di campagne di propaganda.

Fra quelle spionistiche, spicca una campagna di matrice cinese, segnalata a maggio 2023, che ha impattato Guam, un’isola del Pacifico inclusa nella lista delle Nazioni Unite dei territori non autonomi, dove si trova una base navale strategica degli USA.

L’avversario Volt Typhoon avrebbe violato i sistemi di comunicazione, dei trasporti e marittimo nell’isola del Pacifico occidentale. La scoperta di sofisticate attività di cyberspionaggio sul lungo periodo ha indotto l’amministrazione Biden ad innalzare il livello di attenzione su eventuali attacchi alle infrastrutture critiche nazionali e contro basi militari americane all’estero, anche in relazione a possibili sviluppi della questione taiwanese.

Più di recente, il 3 settembre 2024, Deutsche Flugsicherung (DFS), società statale tedesca responsabile del controllo del traffico aereo del Paese, ha confermato di essere stata colpita da un attacco informatico. Secondo quanto riportato dal media locale BR24, un portavoce della DFS avrebbe precisato che l’offensiva ha interessato l’infrastruttura IT, compromettendo principalmente le comunicazioni interne. L’attacco sarebbe avvenuto a fine agosto ed è stato associato da BR24 all’APT russo Sofacy.

Fra gli attacchi con finalità di sabotaggio e propaganda, si segnalano quelli rivendicati da una formazione ibrida israeliana. Predatory Sparrow, gruppo associato all’intelligence israeliana, ha rivendicato attacchi in Iran contro le ferrovie e il ministero dei Trasporti, risalenti al 2021. Oltre a causare ingenti disservizi, gli attaccanti hanno effettuato il defacement degli schermi informativi e dei display, sui quali sono apparsi messaggi che potevano essere letti come una forma di protesta contro l’Ayatollah Ali Khamenei.

Un sabotaggio strategico e propagandistico contro le ferrovie polacche

Infine, vala la pena ricordare un sabotaggio fisico denunciato ad agosto 2023 dalle ferrovie statali polacche (PKP). La Polonia gioca un importante ruolo strategico e logistico nell’ambito del conflitto russo-ucraino, a favore di Kiev: PKP, infatti, sono un’importante infrastruttura di transito nelle operazioni militari NATO.

PKP ha notificato una serie di incidenti che hanno provocato temporanee sospensioni del traffico merci e ritardi per numerosi treni passeggeri, senza tuttavia causare alcuna vittima, né arrecare danni permanenti alle strutture. L’attacco non è stato di natura prettamente cyber, poiché sembra siano state sfruttate alcune lacune di sicurezza che riguardano il sistema radio e le sue feature di sicurezza.

Nello specifico, il sistema di sicurezza, completamente analogico e privo di crittografia ed autenticazione, è stato implementato in modo che qualsiasi treno o postazione radio possa segnalare un arresto di emergenza a tutti i treni entro un raggio relativamente ridotto. Il sabotaggio sarebbe stato effettuato con un semplice comando di “radio-stop”, trapelato nei forum radiofonici e ferroviari polacchi e su YouTube molti anni fa, che si può trasmettere con un’attrezzatura disponibile in commercio a prezzi ridotti.

L’ipotesi immediatamente avanzata da Stanislaw Zaryn, Vicecoordinatore dei Servizi di Intelligence ABW, è stata quella di un sabotaggio da parte della Russia. Le autorità hanno individuato come sospettati due cittadini polacchi, uno dei quali un agente di polizia, che sono stati fermati nella città di Bialystok, vicino al confine con la Bielorussia. I presunti sabotatori sono accusati di aver paralizzato i treni – sia merci che passeggeri – in tutto il Paese e di aver trasmesso sulle frequenze radio delle PKP l’inno nazionale russo e parti di un discorso del Presidente Vladimir Putin.

Telsy e TS-WAY

TS-WAY è un’azienda che sviluppa tecnologie e servizi per organizzazioni di medie e grandi dimensioni, con un’expertise in cyber threat intelligence unica nel panorama italiano. Nata nel 2010, dal 2023 TS-WAY è entrata a far parte di Telsy.

TS-WAY si configura come una effettiva estensione dell’organizzazione cliente, a supporto del team in-house, per le attività informative e di investigazione, per la risposta ad incidenti informatici e per le attività di verifica della sicurezza dei sistemi.

L’esperienza di TS-WAY è riconosciuta in consessi internazionali ed è avvalorata da grandi organizzazioni private nei comparti finanza, assicurazioni, difesa, energia, telecomunicazioni, trasporti, tecnologia e da organizzazioni governative e militari che nel tempo hanno utilizzato i servizi di questa società italiana.

I servizi di TS-WAY

TS-WAY è un’azienda che sviluppa tecnologie e servizi per organizzazioni di medie e grandi dimensioni, con un’expertise in cyber threat intelligence unica nel panorama italiano. Nata nel 2010, dal 2023 TS-WAY è entrata a far parte di Telsy.

TS-WAY si configura come una effettiva estensione dell’organizzazione cliente, a supporto del team in-house, per le attività informative e di investigazione, per la risposta ad incidenti informatici e per le attività di verifica della sicurezza dei sistemi.

L’esperienza di TS-WAY è riconosciuta in consessi internazionali ed è avvalorata da grandi organizzazioni private nei comparti finanza, assicurazioni, difesa, energia, telecomunicazioni, trasporti, tecnologia e da organizzazioni governative e militari che nel tempo hanno utilizzato i servizi di questa società italiana.

TS-Intelligence

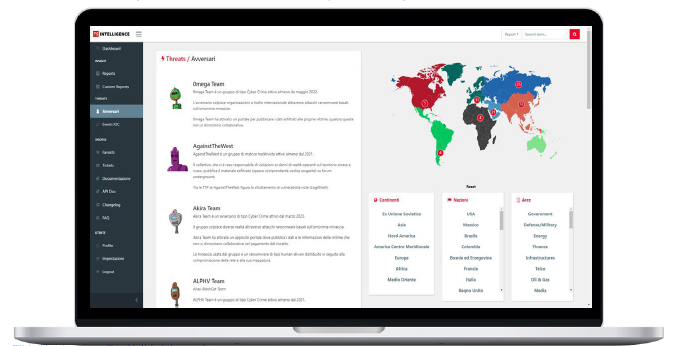

TS-Intelligence è una soluzione proprietaria, flessibile e personalizzabile, che fornisce alle organizzazioni un panorama di rischio dettagliato.

Si presenta come una piattaforma fruibile via web e full-API che può essere azionata all’interno dei sistemi e delle infrastrutture difensive dell’organizzazione, con l’obiettivo di rafforzare la protezione nei confronti delle minacce cibernetiche complesse.

La costante attività di ricerca e analisi sui threat actors e sulle minacce emergenti in rete, sia in ambito APT che cyber crime, produce un continuo flusso informativo di natura esclusiva che viene messo a disposizione delle organizzazioni in real-time ed elaborato in report tecnici, strategici ed executive.

Scopri di più sui servizi di TS-WAY.

TS-WayVedi tutti gli articoli

TS-Way è un info-provider specializzato in cyber threat intelligence e sicurezza offensiva, con un'offerta di servizi e tecnologie e un approccio alla sicurezza completi, a garanzia della continuità del business dei clienti. Dal 2023 TS-Way è parte di Telsy, centro di competenza per la cybersecurity di TIM Enterprise.