Minacce cyber: le campagne state-sponsored del 2024

Threat Discovery è uno spazio editoriale di Telsy e TS-WAY dedicato all’approfondimento in ambito cyber threat intelligence a livello globale. Le informazioni riportate sono l’esito del lavoro di raccolta e analisi svolto dagli specialisti di TS-WAY per la piattaforma TS-Intelligence.

In questo articolo viene presentata una rassegna di alcune delle più significative campagne state-sponsored del 2024, associate a Russia, Cina, Corea del Nord e Iran. Nel complesso, ognuna di queste potenze geopolitiche ha messo a punto una strategia cyber specifica e caratterizzante.

La Russia ha promosso attività di spionaggio su vasta scala, operazioni di influenza, offensive DDoS, campagne mirate a fini distruttivi. Il tutto, inserito in un sistema ibrido nel quale operano forze strutturate insieme a collettivi hacktivisti e formazioni crime di supporto esterno.

La Cina – della quale sono state recentemente messe a fuoco vaste porzioni di un complesso e dinamico ecosistema composto da APT, front company e centri di formazione e ricerca – sembra aver concentrato la propria attenzione sul settore delle telecomunicazioni per molte delle attività di spionaggio.

La Corea del Nord prosegue sul tradizionale doppio passo dello spionaggio e dell’autofinanziamento, introducendo progressive variazioni nel proprio modus operandi. L’Iran ha messo a punto una strategia multiforme basata su spionaggio e controspionaggio, attacchi dimostrativi contro infrastrutture critiche, offensive Hack-and-Leak e InfoOps.

Per ognuna di esse forniremo solo casi esemplificativi e parziali che, tuttavia, possono contribuire a fornire un’immagine del ruolo che hanno avuto nelle dinamiche globali nel corso del 2024.

La Russia contro Big Tech e realtà politico-governative

A gennaio 2024, Microsoft ha rilevato un attacco contro i propri sistemi aziendali. Avviato almeno a maggio dell’anno precedente, l’attacco ha mirato agli account e-mail aziendali nel tentativo, presumibilmente andato a buon fine, di rubare accessi ai sistemi e segreti di vario tipo. La ricostruzione del caso è avvenuta nei mesi successivi e si è arricchita di nuovi elementi. Nel complesso, APT29 ha preso di mira altre organizzazioni, fra le quali le Big Tech Hewlett Packard Enterprise (HPE) e TeamViewer.

Sofacy la cui infrastruttura di attacco Moobot è stata smantellata a febbraio di quest’anno, ha continuato comunque ad operare su scala globale. In particolare, alla vigilia delle elezioni per il Parlamento Europeo di giugno, sono stati denunciati attacchi contro i partiti tedeschi dei cristiano-democratici (CDU) e dei socialdemocratici (SPD). A settembre, inoltre, la società statale tedesca responsabile del controllo del traffico aereo, Deutsche Flugsicherung, ha subito un’offensiva ricondotta da alcuni media a questo avversario.

Nel frattempo, l’Estonia ha ufficialmente accusato la Russia di essere la responsabile degli attacchi subiti dal Paese nel 2020. Le autorità hanno individuato i responsabili in tre ufficiali della Unit 29155 del GRU che recentemente si è dedicata anche ad attacchi informatici. Secondo le agenzie investigative di USA, UK, Ucraina, Australia, Canada e altri Paesi europei, l’APT moscovita Cadet Blizzard (Lorec53) sarebbe parte di Unit 29155.

L’ecosistema state-sponsored cinese e il focus sulle telecomunicazioni

A febbraio 2024 un utente della piattaforma GitHub ha rilasciato file appartenenti ad I-Soon (Anxun), una compagnia di cybersicurezza e servizi tecnologici che risulta essere un importante appaltatore di varie agenzie governative cinesi, come il Ministero della Pubblica Sicurezza, il Ministero della Sicurezza dello Stato e l’Esercito popolare di liberazione.

I-Soon, alla quale è stata ricollegata la galassia di APT Axiom, avrebbe supportato attività di spionaggio in tutti gli ambiti di interesse strategico di Pechino colpendo molteplici target a Taiwan e Hong Kong, presso le minoranze etniche tibetana e uigura e nei settori governativi di Paesi europei, asiatici e africani.

Le informazioni desunte dal leak hanno confermato ed ampliato le analisi condotte negli ultimi anni dal portale Intrusion Truth, il quale aveva dettagliato minuziosamente nomi di front company, sedi, nomi dei presunti operatori, nomi dei presunti APT coinvolti.

Inoltre, a novembre 2024, ha cominciato a delinearsi una vasta e prolungata campagna di spionaggio – associabile all’APT Salt Typhoon (GhostEmperor) – che ha preso di mira le Telco americane Verizon, AT&T, Lumen Technologies e T-Mobile.

Le prime segnalazioni delle agenzie di intelligence statunitensi riferivano che l’avversario era riuscito ad accedere all’infrastruttura di rete utilizzata dal Governo federale americano per cooperare con le richieste di intercettazioni di rete autorizzate dal tribunale. Inoltre, avrebbe avuto accesso anche ad altre tranche di traffico internet più generico.

Successivamente, autorevoli fonti di stampa hanno svelato che Salt Typhoon aveva mirato anche alle presidenziali USA, nel tentativo di estrapolare informazioni dalle comunicazioni telefoniche di Donald Trump e di alcuni suoi familiari, del vicepresidente eletto J.D. Vance, nonché dei membri dello staff della campagna dell’ex vicepresidente Kamala Harris. In particolare, avrebbe intercettato il telefono di Todd Blanche, uno dei principali avvocati di Trump, senza però riuscire a captare nulla di riconducibile alla campagna elettorale.

Parallelamente, un’agenzia di stampa statunitense ha rivelato la violazione ai danni di Singtel, operatore di telefonia mobile di Singapore, da parte di un altro APT cinese, individuato come Volt Typhoon. L’attacco, risalente a giugno di quest’anno, sarebbe parte di una campagna più vasta che avrebbe impattato società di telecomunicazioni e altri operatori di infrastrutture critiche in tutto il mondo. Gli analisti hanno ipotizzato che l’avversario stesse effettuando test di una nuova capacità di hacking o che avesse intenzione di creare un punto di accesso strategico per offensive future.

La seconda ipotesi sembra in linea con le ricostruzioni di precedenti campagne di Volt Typhoon. Questo APT, infatti, è noto per un’altra campagna, segnalata a maggio 2023, mirata contro il settore delle telecomunicazioni. Allora i target sono stati gli USA e la strategica isola di Guam, un territorio statunitense situato in Micronesia, che ospita diverse basi militari. In quel caso gli analisti hanno ipotizzato che l’intera operazione fosse finalizzata a sviluppare nuove competenze utili ad effettuare attacchi distruttivi sull’infrastruttura di comunicazione che Stati Uniti ed entità localizzate in Asia potrebbero utilizzare durante futuri scenari di crisi.

La Corea del Nord fra cyberspionaggio e autofinanziamento

Il Governo di PyongYang sta gestendo due progetti strategici di portata globale con finalità di spionaggio e autofinanziamento: Operation Dream Job e la cosiddetta “laptop farm”.

Operation Dream Job è una campagna di spionaggio basata su sofisticate tecniche di social engineering che l’APT Lazarus Group sta gestendo da almeno un paio di anni.

L’avversario ha iniziato mirando ad aziende legate al settore delle criptovalute, per poi rivolgersi contro società IT e della Difesa in Europa, America Latina, Corea del Sud e Africa. Per accedere alle informazioni delle compagnie target, gli operatori di Lazarus si fingono referenti di società di recruitment e contattano i dipendenti di tali aziende. Nel corso dei colloqui, li inducono a scaricare minacce come RAT e infostealer.

Le “laptop farm”, invece, costituiscono parte di un’operazione che ha mirato a collocare, da remoto, ingegneri e impiegati nordcoreani in centinaia di aziende di tutto il mondo.

La Repubblica Popolare Democratica di Corea ha creato per i propri infiltrati identità personali e professionali fake e ha poi sfruttato complici nei Paesi di destinazione. Gli stipendi di queste persone sarebbero gestiti direttamente da Pyongyang.

L’Iran sfrutta nuove strategie e una formazione ben rodata

L’Iran sta sfruttando Emennet Pasargad, una realtà controllata dal Corpo delle Guardie Rivoluzionarie (i pasdaran), dedita a campagne di influenza e Hack-and-Leak e dotata di rilevanti capacità intrusive e mimetiche. Inoltre, Teheran sembra interessata a sperimentare sofisticate tecniche di depistaggio.

Sul versante del cyberspionaggio, è stata rilevata un’operazione dell’avversario TA455 (Tortoiseshell) orchestrata per apparire del tutto simile proprio ad Operation Dream Job dei nordcoreani. Target della campagna sono state industrie aerospaziali, dell’aviazione e della Difesa del Medio Oriente, in particolare in Israele e negli Emirati, oltre che probabilmente in Turchia, Albania (dove si trova il quartier generale degli oppositori Mojahedin) e India.

Per eludere il rilevamento, TA455 ha impiegato numerose soluzioni. In particolare, ha imitato nei minimi dettagli le TTP (tecniche, tattiche e procedure) di Lazarus Group, sfruttando esche simili e perfino file malevoli che si sovrappongono a quelli utilizzati dall’avversario nordcoreano. Al momento, non è possibile stabilire con certezza se l’Operation Dream Job iraniana sia stata una campagna “false flag” e resta valida anche l’ipotesi di una effettiva collaborazione fra i due Paesi.

Inoltre, sono state tracciate intense attività di Emennet Pasargard, impegnata in operazioni di manipolazione dell’informazione che sfociano sovente anche in PsyOp.

La front company tecnologica utilizzata in queste campagne da Emennet – Aria Sepehr Ayandehsazan (ASA) – si sarebbe procurata lo spazio server da fornitori con sede in Lituania, Regno Unito e in Moldavia e avrebbe sfruttato rivenditori di copertura per fornire assistenza tecnica a individui con sede in Libano. Si ipotizza che ASA abbia dato supporto anche per l’hosting di siti web affiliati ad Hamas.

Dopo l’attacco del 7 ottobre contro Israele, ASA ha avviato l’operazione Contact-HSTG, nel corso della quale vari personaggi di copertura hanno cercato di contattare i familiari degli ostaggi israeliani, probabilmente nel tentativo di provocare ulteriori effetti psicologici traumatici. Parallelamente, avrebbe enumerato numerose telecamere IP in Israele, dalle quali avrebbe ottenuto contenuti. A metà 2024 ha lanciato campagne diffamatorie in occasione delle Olimpiadi di Parigi.

Nell’ultimo biennio, ASA avrebbe promosso le attività di diversi presunti gruppi hacktivisti che protestano contro il conflitto tra Israele e Hamas a Gaza, utilizzando personaggi online fittizi.

Telsy e TS-WAY

TS-WAY è un’azienda che sviluppa tecnologie e servizi per organizzazioni di medie e grandi dimensioni, con un’expertise in cyber threat intelligence unica nel panorama italiano. Nata nel 2010, dal 2023 TS-WAY è entrata a far parte di Telsy.

TS-WAY si configura come una effettiva estensione dell’organizzazione cliente, a supporto del team in-house, per le attività informative e di investigazione, per la risposta ad incidenti informatici e per le attività di verifica della sicurezza dei sistemi.

L’esperienza di TS-WAY è riconosciuta in consessi internazionali ed è avvalorata da grandi organizzazioni private nei comparti finanza, assicurazioni, difesa, energia, telecomunicazioni, trasporti, tecnologia e da organizzazioni governative e militari che nel tempo hanno utilizzato i servizi di questa società italiana.

I servizi di TS-WAY

TS-WAY è un’azienda che sviluppa tecnologie e servizi per organizzazioni di medie e grandi dimensioni, con un’expertise in cyber threat intelligence unica nel panorama italiano. Nata nel 2010, dal 2023 TS-WAY è entrata a far parte di Telsy.

TS-WAY si configura come una effettiva estensione dell’organizzazione cliente, a supporto del team in-house, per le attività informative e di investigazione, per la risposta ad incidenti informatici e per le attività di verifica della sicurezza dei sistemi.

L’esperienza di TS-WAY è riconosciuta in consessi internazionali ed è avvalorata da grandi organizzazioni private nei comparti finanza, assicurazioni, difesa, energia, telecomunicazioni, trasporti, tecnologia e da organizzazioni governative e militari che nel tempo hanno utilizzato i servizi di questa società italiana.

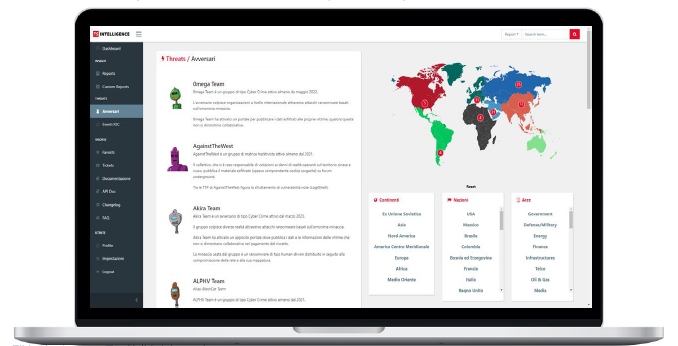

TS-Intelligence

TS-Intelligence è una soluzione proprietaria, flessibile e personalizzabile, che fornisce alle organizzazioni un panorama di rischio dettagliato.

Si presenta come una piattaforma fruibile via web e full-API che può essere azionata all’interno dei sistemi e delle infrastrutture difensive dell’organizzazione, con l’obiettivo di rafforzare la protezione nei confronti delle minacce cibernetiche complesse.

La costante attività di ricerca e analisi sui threat actors e sulle minacce emergenti in rete, sia in ambito APT che cyber crime, produce un continuo flusso informativo di natura esclusiva che viene messo a disposizione delle organizzazioni in real-time ed elaborato in report tecnici, strategici ed executive.

Scopri di più sui servizi di TS-WAY.

TS-WayVedi tutti gli articoli

TS-Way è un info-provider specializzato in cyber threat intelligence e sicurezza offensiva, con un'offerta di servizi e tecnologie e un approccio alla sicurezza completi, a garanzia della continuità del business dei clienti. Dal 2023 TS-Way è parte di Telsy, centro di competenza per la cybersecurity di TIM Enterprise.