Hacker disperato (s)vende segreti militari americani

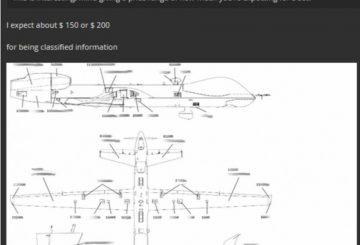

Tra i 150 e 200 dollari: è questo il range di prezzo a cui un hacker sta vendendo documenti militari americani. Il catalogo delle informazioni in vendita include manuali per la manutenzione di droni e di tank, materiali di addestramento, informazioni su tattiche di battaglia, ecc.

Ci sono anche informazioni sul MQ-9 Reaper, uno dei più avanzati droni usato da molte organizzazioni governative. Negli Stati Uniti, ad esempio, è impiegato tra gli altri da Air Force, Navy, CIA, Customs and Border Protection Agency, NASA.

Non stiamo parlando di clamorosi segreti militari ma comunque di documenti classificati, quindi almeno caratterizzati da una elevata sensibilità. Chi vi scrive, invece, individua almeno altri due aspetti clamorosi.

Il primo riguarda la modalità del cyber attacco che deve parte del suo successo a Shodan, il motore di ricerca preferito dagli hacker. Shodan scandaglia senza sosta la Rete con l’obiettivo di individuare server, computer, stampanti di rete, webcam e più in generale tutti i dispositivi connessi, compresi anche quelli non informatici, come smart TV, frigoriferi, semafori, ecc.).

Si concentra quindi nel ricercare dispositivi online (non contenuti informativi, come fa invece Google) che successivamente memorizza in un enorme database cui si può accedere pagando 59 dollari al mese.

Nel caso dell’hacker e della vendita di segreti militari, il target della ricerca era il router (cioè un dispositivo informatico che collega più reti e che praticamente ogni cliente di servizio ADSL ha nella propria casa) Netgear Nighthawk R7000.

Primo evento clamoroso: questo router, già nel 2016, era stato segnalato per una gravissima vulnerabilità: usava una password di default per proteggere un protocollo per lo scambio di documenti. In poche parole, tutti gli utenti del router che non hanno avuto l’accortezza di cambiare la password sono potenzialmente vulnerabili rispetto a un attacco hacker e, dunque, a rischio di una “esfiltrazione” dati.

Ed è probabilmente in questa categoria che ricadono le vittime (o i complici, secondo altri punti di vista) di questo attacco. Stando ai rumors, si tratta di tecnici informatici in servizio presso alcune basi militari (una di esse sembra essere in Nevada) e di alcuni ufficiali che usavano lo stesso router presso la loro abitazione.

Ed ecco il secondo elemento di stupore. Pare che l’hacker viva in condizioni di disagio e disponga di mezzi informatici di fortuna. Durante il dialogo con un falso compratore ha dichiarato che la sua connessione Internet è “lenta poiché ha banda limitata”.

Questo forse spiega perché (s)venda per un “pezzo di pane” informazioni che per qualcuno possono valere una fortuna. Ecco cosa accade quando il cyber crime incontra il cyber warfare.

Foto: wccftech.com, Gizmodo e Recorded Future’s Insikt Group

Eugenio Santagata, Andrea MelegariVedi tutti gli articoli

Eugenio Santagata: Laureato in giurisprudenza presso l'Università di Napoli e in Scienze Politiche all'Università di Torino, ha conseguito un MBA alla London Business School e una LL.M alla Hamline University Law School. Ha frequentato la Scuola Militare Nunziatella a Napoli e l'Accademia Militare di Modena. Da ufficiale ha ricoperto ruoli militari operativi per poi entrare nel settore privato dando vita a diverse iniziative nel campo dell'hi-tech. E' stato CEO di CY4Gate e Vice Direttore Generale di Elettronica. Dall’aprile 2021 è CEO di Telsy. --- Andrea Melegari: Laureato in Informatica, ha insegnato per oltre 10 anni all'Accademia Militare di Modena. Dal 2000 si è specializzato nello sviluppo e nell'impiego delle tecnologie di Intelligenza Artificiale in ambito civile e militare. Tra gli incarichi ricoperti SEVP Defense, Intelligence & Security di Expert AI, Chief Marketing & Innovation Officer di CY4Gate. E' stato anche membro del CdA delle società Expert AI, CY4Gate e Expert System USA (Washington DC area). Dal luglio 2021 lavora presso una azienda tecnologica di un importante Gruppo industriale italiano.