Da Telsy un’analisi tecnica degli attacchi cyber all’Ucraina

Il team cti Telsy ha intercettato e analizzato una serie di attacchi a numerose organizzazioni in ucraina che coinvolgono governo, militari e ong.

A partire da gennaio 2022, si è verificata una serie di attacchi a numerose organizzazioni in Ucraina che coinvolgono il governo, i militari e le organizzazioni non governative (ONG), con l’intento principale di esfiltrare informazioni sensibili e mantenerne l’accesso.

Sulla base di questi nuovi dettagli e dell’attività di threat hunting condotta da Telsy, sono stati individuati diversi collegamenti che supportano fortemente l’idea che questi attacchi facessero parte di una campagna più ampia, in corso da alcuni mesi e con diverse evoluzioni nel tempo.

In questo modo è stato possibile mappare i vari cluster ed in particolare tre catene di infezione, composte da una serie di tecniche e procedure, con diversi elementi significativi che riteniamo importanti per comprendere meglio le varie fasi attuate.

Uno dei vettori di accesso più utilizzati in queste campagne sono le e-mail di spear-phishing con allegati malevoli. Tali allegati contengono un payload nella fase iniziale, il quale a sua volta scarica ed esegue payload aggiuntivi.

Il principale payload fornito dal malware è un infostealer scritto in AutoIt compilato (OutSteel). Il suo obiettivo principale è esfiltrare documenti dal dispositivo della vittima caricandoli su un server di Command and control (C2) predefinito.

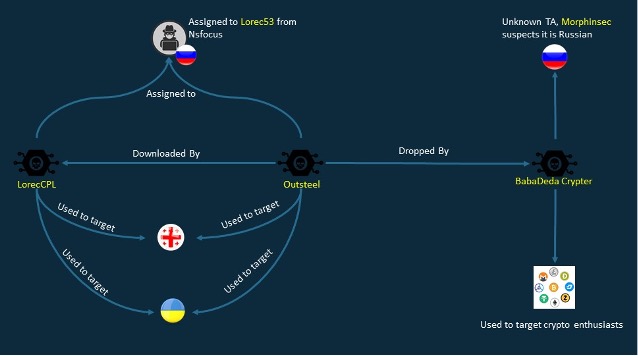

L’elemento rilevato in queste ultime catene di infezione è il downloader utilizzato per eseguire l’infostealer “Outsteel”. In passato questo veniva eseguito dallo strumento SaintBot mentre in queste campagne viene caricato dal crypter BabaDeda.

Sulla base della vittimologia e del fatto che questo attacco tenta di rubare file da enti governativi, si presume che sia un gruppo sponsorizzato dallo stato.

Alcune prove suggeriscono che queste attività siano svolte da un gruppo di hacker chiamato “Lorec53” così denominato dalla società di sicurezza “NSFocus”. Il gruppo è sospettato di essere impiegato da altre organizzazioni di spionaggio di alto livello per condurre attacchi di cyberespionage, prendendo di mira dipendenti governativi in Georgia e Ucraina.

Questo gruppo utilizza l’infostealer “Outsteel” e il downloader “LorecCPL”, che hanno entrambi codice sovrapposto con gli stessi artefatti identificati nelle campagne analizzate in questo rapporto. Possiamo quindi presumere che il crypter BabaDeda sia anche uno degli strumenti utilizzati da questo gruppo.

Leggi gli altri report cyber sul blog di Telsy

Telsy Cyber Threat Intelligence TeamVedi tutti gli articoli

Il team "Cyber Threat Intelligence" di Telsy è formato da professionisti con oltre dieci anni di esperienza nel campo della sicurezza informatica. Al suo interno ci sono figure professionali con diverse capacità, acquisite in contesti come Red Team, Cyber Threat Intelligence, Incident Response, Malware Analysis, Threat Hunting. Il principale obiettivo del Team è la raccolta e l'analisi di informazioni al fine di caratterizzare possibili minacce cyber, in relazione a contesti operativi specifici. Tale attività consente di avere una knowledgebase degli avversari comprensiva delle loro Tecniche Tattiche e Procedure (TTP), dei loro principali target nonché l'impatto che potrebbero avere sul business dei clienti Telsy.