Ucraina: quella cyber sarà una guerra di posizione

di Carola Frediani – Guerre di rete

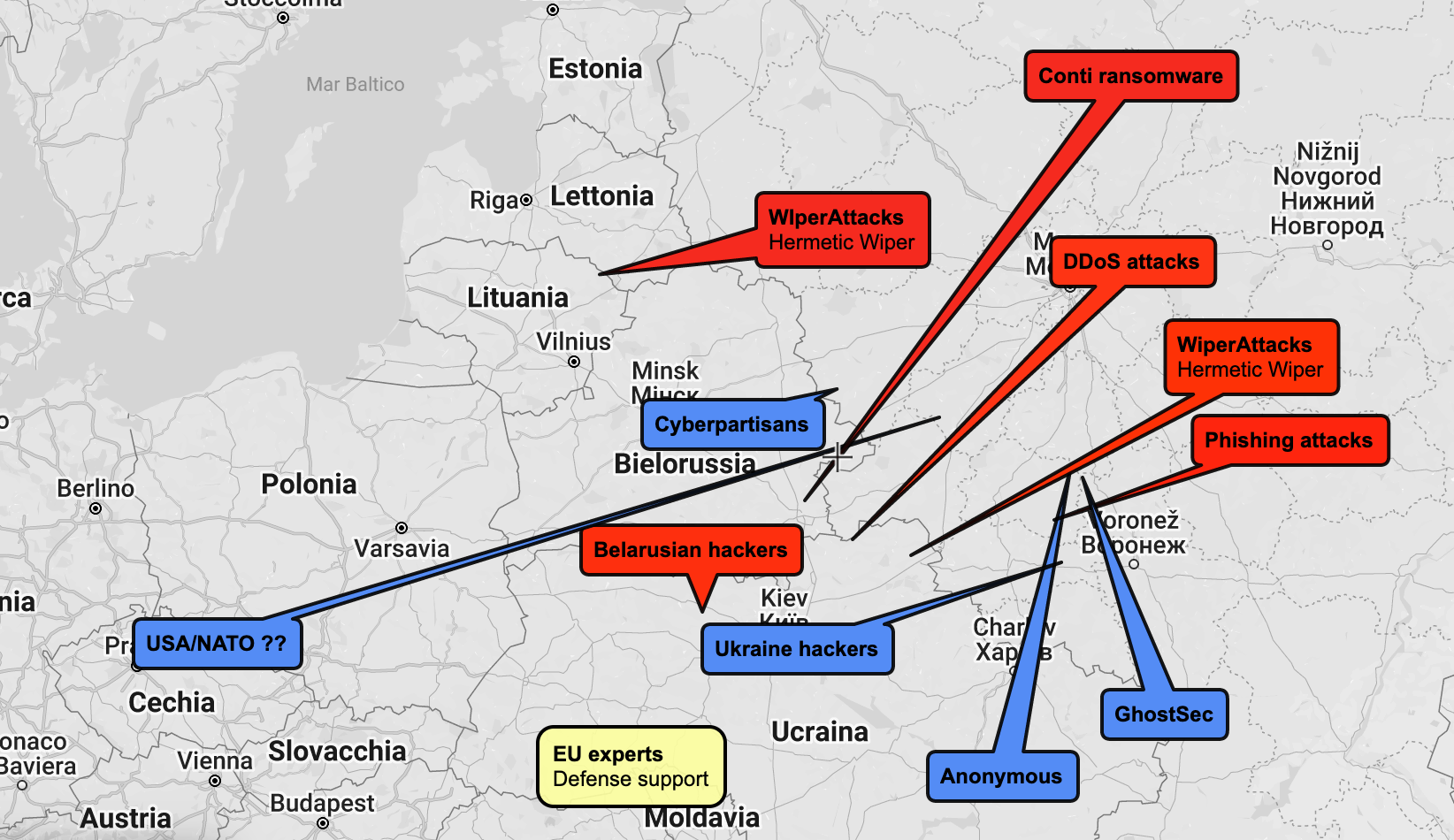

Mentre è in corso l’invasione dell’Ucraina da parte della Russia, il fronte cyber si sta progressivamente organizzando, scoprendo le carte ancora lentamente. Soprattutto, diversi attori si stanno posizionando. Hacker russi di varia natura e affiliazione (con ruolo prevalente del GRU, l’intelligence militare), hacker bielorussi di regime, gruppi cybercriminali di matrice russa da un lato. Hacker ucraini e patriottici, cyberpartigiani bielorussi anti-Lukashenko, pezzi di hacktivismo come Anonymous e GhostSec, dall’altro. Con la grande incognita di cosa potrebbero fare o non fare gli Stati Uniti e la Nato, visti i messaggi discordanti arrivati nei giorni scorsi da parte atlantica.

Tutto questo, per ora confinato tra Russia/Ucraina/Bielorussa (e qualche traccia nei Paesi Baltici), ha il potenziale di creare quel rischio di spill over di cui avevo scritto la scorsa settimana in newsletter, cioè il rischio che attacchi, malware e incidenti possano facilmente propagarsi oltre l’area interessata. Se è vero infatti che le operazioni cyber viste finora appaiono soprattutto di supporto, e non particolarmente sofisticate, l’escalation geopolitica globale potrebbe portare a una escalation cyber.

Vediamo alcuni degli eventi più significativi di questi giorni.

Prima dell’invasione

Poco prima della guerra, c’erano stati attacchi informatici che avevano mandato offline una serie di siti governativi e di banche ucraine, come quello dello scorso 15 febbraio (ne avevo parlato nella scorsa newsletter). E dopo due giorni era arrivata una attribuzione ufficiale da parte di Stati Uniti, Uk e Australia. Il dato è interessante per la velocità dell’annuncio. Normalmente infatti, anche quando abbiamo visto alcuni Stati esporsi nell’indicare in un altro governo l’autore di un attacco, c’è voluto del tempo. Ora invece solo 48 ore. E sebbene la Russia fosse per ovvie ragioni l’indiziato immediato, l’attribuzione è stata piuttosto specifica.

Attacchi DDoS e attribuzione

Secondo Anne Neuberger, vice advisor per la sicurezza nazionale con delega a cyber e tecnologie emergenti alla Casa Bianca, gli Stati Uniti hanno “le informazioni tecniche che collegano il principale direttorato per l’intelligence russo (GRU, [ovvero l’intelligence militare, ndr]) con gli attacchi DDoS [di negazione distribuita del servizio, ndr]” che hanno sovraccaricato e mandato offline i siti ucraini.

“Si è visto che l’infrastruttura del GRU trasmetteva alti volumi di comunicazioni a indirizzi IP e domini basati in Ucraina”, ha detto ai giornalisti (Technology Review). E lei stessa ha rimarcato la rapidità dell’attribuzione. “Vorrei far notare che la velocità con cui abbiamo fatto l’attribuzione è molto inconsueta. Vogliamo denunciare subito il comportamento di nazioni che conducano cyber attività distruttive o destabilizzanti”.

La Gran Bretagna ha a sua volta pubblicato una nota ufficiale in cui si dice che “gli attacchi DDoS contro il settore bancario ucraino del 15 e 16 febbraio hanno coinvolto il principale direttorato di intelligence russo (GRU)”. L’Australia ha fatto lo stesso e ha anche promesso un aiuto sul fronte cyber a Kiev.

La ragione di tanta rapidità non deriva solo dalla volontà di intervenire sugli avversari denunciandone le attività, ma intende anche veicolare un altro tipo di messaggio. Vuole mostrare la capacità americana/occidentale di individuare e analizzare un attacco, gli strumenti usati, di osservare da vicino le mosse degli avversari, di penetrare reti e infrastrutture usate dagli stessi, e di poter eventualmente incriminare e sanzionare in modo puntuale gli autori e i mandanti di attacchi. O, addirittura, una attribuzione veloce e precisa può avere un significato ancora più minaccioso in prospettiva di una escalation cyber oltre l’Ucraina: il segretario generale della Nato Jens Stoltenberg ha appena ribadito che un attacco cyber a un Paese Nato può innescare l’articolo 5 del Trattato, e quindi una assistenza o intervento da parte di altri Stati membri. Nel mentre l’Unione europea inviava in Ucraina 10 membri del suo team di risposta rapida cyber per assistere il governo a difendersi da attacchi.

Nelle ore appena precedenti all’invasione russa, un’altra serie di attacchi DDoS ha colpito siti statali vari, tra cui il ministero degli Esteri, il sito del parlamento e del governo ucraini, come confermato dal ministro ucraino della Transizione Digitale, Mikhailo Fedorov.

Malware distruttivi (wiper)

Il 23 febbraio, a un giorno e mezzo circa dall’inizio del conflitto armato, due società di sicurezza scoprono un malware distruttivo (in gergo, wiper) diffuso in Ucraina; su centinaia di macchine, secondo questo thread Twitter di ESET; su una banca, due contractor del governo di Kiev, ed entità collegate alla difesa, aviazione e servizi IT, secondo un report di Symantec.

Un contractor aveva uffici in Lituania, uno in Lettonia, e anche lì viene rinvenuto il malware, che viene battezzato HermeticWiper. Il nome deriva dal certificato digitale usato per firmare il malware, in modo da renderlo più “credibile”. I certificati digitali sono usati per autenticare un software. Secondo i ricercatori di SentinelOne (report), il certificato usato è stato emesso da una società di Cipro, Hermetica Digital Ltd, e questa potrebbe essere una società di comodo creata dagli attaccanti, oppure una società defunta di cui si sarebbero appropriati.

Ad ogni modo, secondo le analisi di diversi ricercatori, questo malware è stato progettato da mesi anche se rilasciato solo ora e appare fatto meglio di un precedente wiper diffuso in Ucraina a gennaio e chiamato WhisperGate. Entrambi sono progettati per rendere inutilizzabili i sistemi. HermeticWiper “danneggia il Master Boot Record (MBR)”, scrive Symantec, “rendendolo inoperabile”. (Il MBR è un settore del disco, una parte fondamentale per avviare il sistema operativo). Ma non è chiaro, scrive la giornalista Kim Zetter, se prima abbiano anche sottratto dei dati. Per cui c’è chi ipotizza che possa essere anche uno strumento per nascondere le tracce di una precedente attività.

Dopo l’invasione

Il reclutamento di hacker ucraini (o pro-Ucraina)

Dopo circa 24 ore dall’inizio della guerra il governo ucraino allertava gli utenti dell’arrivo in massa di mail e messaggi di phishing. Ma soprattutto iniziava a reclutare volontari dalla comunità tech e hacker del Paese, e al di fuori dello stesso. La richiesta è non solo di contribuire a proteggere i sistemi nazionali ma anche di condurre azioni contro i russi. Gli appelli sono apparsi online, su vari canali e forum, e sono stati “garantiti” dal cofondatore di una società di cybersicurezza di Kiev, Yegor Aushev, che lavora col ministero della Difesa, ha riferito Reuters. Nel giro di poche ore fonti ucraine riportate da Bloomberg parlavano già di 500 volontari. Questi sforzi arrivano a integrare una forza cyber ucraina piuttosto debole. Alcune settimane fa il WashPost riferiva che non esisteva una unità cyber militare dedicata.

Mentre scrivo uno dei canali Telegram indicati dallo stesso ministro per la Transizione, Fedorov, per partecipare all’attività cyber pro-Ucraina conta 122mila membri (12 ore prima, quando avevo controllato, erano 96mila). Nel canale ci sono microtask, istruzioni su compiti specifici, divulgate sia un ucraino che in inglese. Ne riporto una: “Incoraggiamo a usare ogni vettore di attacco cyber e DDoS contro queste risorse”. Segue una lista di siti russi, da Kremlin.ru al colosso dell’energia Gazprom, dall’azienda tech Yandex alla banca Sberbank. Ma ci sono anche azioni da guerriglia informativa, come chiedere di segnalare una serie di video su YouTube.

Circolano anche, fuori da questi canali, dei siti che chiedono ai normali utenti di collegarsi e tenere aperta la pagina, che dirotterebbe il traffico contro portali russi. Ne ho contati almeno due. Giustamente un ricercatore di sicurezza avvisa gli utenti di esercitare cautela perché non schermano il traffico (nella migliore delle ipotesi).

CyberPartisans bielorussi

A rinforzare gli ucraini arrivano anche i CyberPartisans bielorussi, gruppo hacker e hacktivista anti-Lukashenko (di cui ho fatto un ritratto qua) che è stato protagonista di attacchi clamorosi contro il governo di Minsk e che per ora potrebbe concentrarsi però più su sistemi bielorussi.

Anonymous

Nel frattempo anche la galassia hacktivista che si raduna sotto la sigla di Anonymous da alcuni account online annunciava di scendere in campo contro Mosca. Alcuni siti russi, inclusa l’emittente RT, finivano offline. Il 24 febbraio apparivano irraggiungibili anche alcuni siti governativi, tra cui Kremlin.ru, Duma e ministero della Difesa. Bloccati dal proprio stesso governo o attaccati? Diverse testimonianze dicono che apparissero offline anche da dentro la Russia.

Il 25 febbraio uno dei profili storici di Anonymous su Twitter, YourAnonOne, annunciava un leak con un database del ministero della Difesa russo. I tweet con i link diffusi sono poi stati cancellati per evitare la sospensione dell’account, ma secondo vari resoconti contenevano username e password dal sito Mil.ru e altri siti governativi. In verità su siti e forum underground giravano vari database, uno diceva di contenere username e password sottratti al sito del Fsb.ru (il sito della principale agenzia di intelligence russa).

Mentre gruppi che si fanno chiamare Anonymous Liberland e Pwn-Bär Hack Team, e che si pongono in opposizione a Putin, hanno diffuso un leak di email su un produttore di armi bielorusso, Tetraedr, ripubblicate anche dal sito DDoS Secrets. Ovviamente tutti questi leak sono da considerarsi come non verificati e possono anche rientrare in un rumore di fondo che serva a coprire o offuscare altre attività o a contribuire alla guerra psicologica-informativa.

GhostSec

Oltre ad Anonymous, si schierava con l’Ucraina anche un altro gruppo di hacktivisti/vigilantes noto come GhostSecurity, in passato attivo contro l’Isis.

Il gruppo ransomware Conti

Uno dei gruppi cybercriminali di area russa più noti, Conti Group, da tempo attivo soprattutto con ransomware (software malevoli che cifrano file e chiedono un riscatto), ha annunciato “pieno supporto al governo russo”, specificando di essere pronto a colpire le “infrastrutture critiche” di chiunque lanci cyberattacchi o attività militari contro la Russia. Hanno poi riformulato il messaggio per rivendicare di essere indipendenti dal governo di Mosca, riferendosi specificamente alla minaccia di una “cyberaggressione americana”. Per la cronaca, Conti è lo stesso gruppo che lo scorso maggio ha bloccato il sistema sanitario irlandese procurando danni stimati fino a 100 milioni di dollari. Gli irlandesi si erano rifiutati di pagare un riscatto da 20 milioni.

La questione non è da poco. Prima della guerra c’era stato un accenno di repressione da parte di Mosca su alcuni di questi gruppi cybercriminali, tanto che qualcuno aveva parlato di “diplomazia del ransomware”. Ma ora che la diplomazia è decisamente saltata per aria, la possibilità che questi gruppi si sentano sdoganati nelle loro attività, se non addirittura incoraggiati è concreta. Questo si traduce in attacchi al di fuori dell’Ucraina.

Incognita Usa/Nato

Cosa faranno gli Usa e altri Paesi occidentali? Nei giorni scorsi NBC News aveva riferito che alcuni consiglieri di Biden spingevano per un “cyberattacco massiccio” contro la Russia. L’indiscrezione era stata poi smentita dalla Casa Bianca. Ma il progetto riportato da NBC sarebbe stato di natura clandestina. Dunque il dubbio rimane. Cosa vogliono fare o stanno già facendo gli Usa dietro le quinte? Un attacco di tale capacità ed entità da parte americana porterebbe l’escalation cyber a un livello senza precedenti, con conseguenze difficili da prevedere.

Guerre di Rete ora ha anche un sito, una pagina Facebook, un profilo Twitter, Linkedin e Instagram. Seguiteli! I podcast della newsletter (che escono il lunedì in genere) li trovate sulle principali piattaforme (Apple Podcasts; Spotify; Google Podcast; Anchor.fm).

RedazioneVedi tutti gli articoli

La redazione di Analisi Difesa cura la selezione di notizie provenienti da agenzie, media e uffici stampa.